Système de management

de la sécurité

de l’information

de la sécurité

de l’information

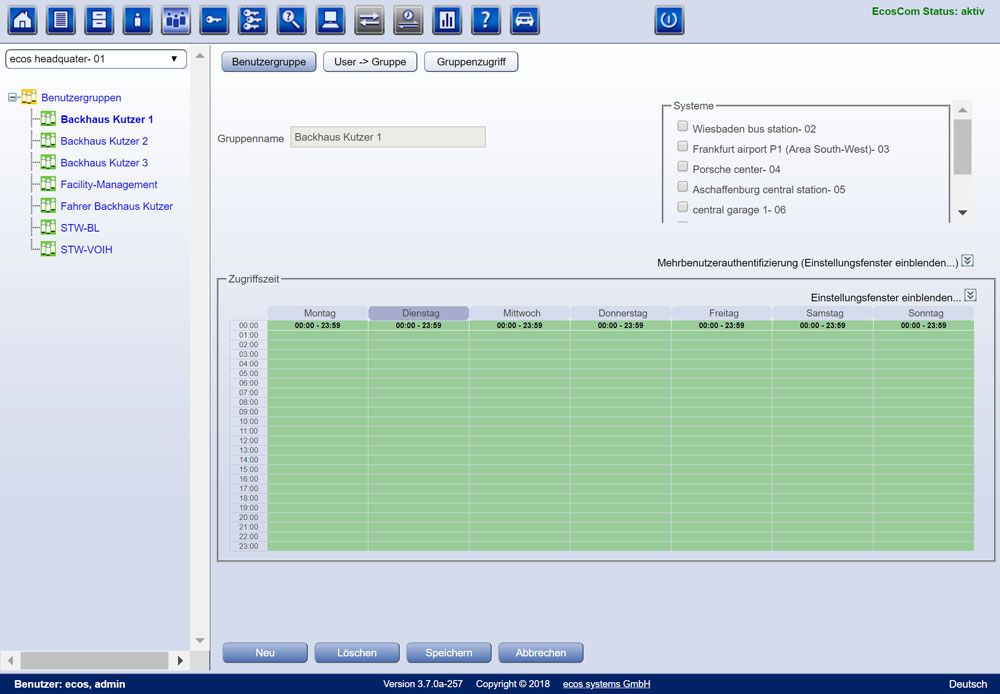

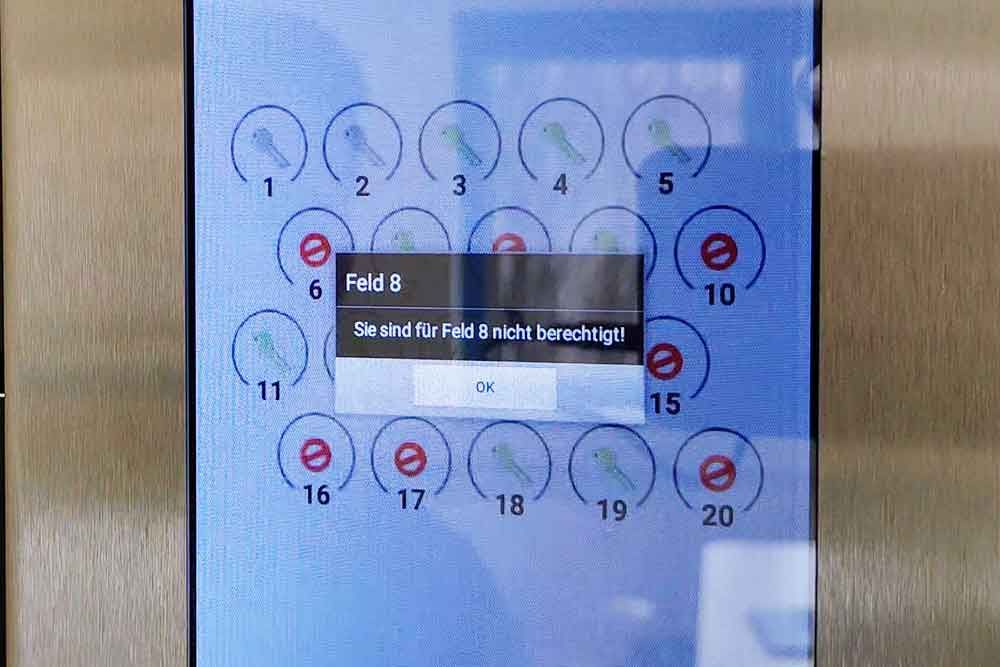

Lors de notre certification ISO 27001, de nombreux processus liés à la sécurité de l’information ont pu être gérés par nos propres produits. L’ensemble du concept ecos vise à soutenir électroniquement les processus internes d’une entreprise, à gérer les équipements et à sécuriser l’accès aux locaux et aux bâtiments.

Grace à nos installations, nous assurons la sécurité de l’information au seins de votre entreprise. Vos visiteurs doivent laisser leurs téléphones portables, voire leurs clefs USB, dans un compartiment prévu à cet effet avant de pénétrer dans vos locaux. Cela vous protège contre le vol d’informations par le biais de photos non autorisées ou par USB. En outre, la sécurité des informations est renforcée en ayant rendant impossible l’intrusion non désirée de logiciels malveillants. Cette mesure peut éventuellement être mise en place pour des employés ne disposant pas d’une habilitation de sécurité suffisante.

Que ce soit dans les armoires à clefs ou dans les casiers électroniques, des autocollants RFID et une identification ID peuvent être utilisées pour identifier les biens de manière incontestable et pour enregistrer leur localisation. Même les articles en stock peuvent être identifiés et comptabilisés dans un système à casiers avec reconnaissance du poids.

A tout moment, vous avez une vue d’ensemble de vos stocks et pouvez faire un inventaire dans webman2.

Les clefs des locaux peuvent être gérées dans nos armoires à clefs permettant ainsi de suivre les mouvements des clefs avec les personnes qui y sont associées. En raison d’exigences particulières liées à la protection des salles d’archives et de serveurs, ces clefs peuvent également être stockées dans des petits tiroirs ecos m/4 à l’écart.

« * » indique les champs nécessaires