ecos webman

Webanwendung ohne Softwareinstallation

Der ecos webman wird direkt im Internetbrowser aufgerufen. Die Installation einer extra Software ist damit nicht notwendig. Verbesserungen und neue Funktionen, die ecos systems regelmäßig vornimmt, sind sofort ohne weitere Kosten verfügbar – das Durchführen von Updates auf Kundenseite ist also überflüssig. Der ecos webman ist mit jedem internetfähigen Gerät nutzbar, ähnlich wie beim Online-Banking.

Lokale Installation immer möglich

Natürlich können Sie nach wie vor den ecos webman und alle Module wie ecos reserve und ecos alarm als lokale Installation auf Ihrem Server haben. Unsere Techniker begleiten Sie gerne bei der Installation.

Echtzeit Status & Aktionen

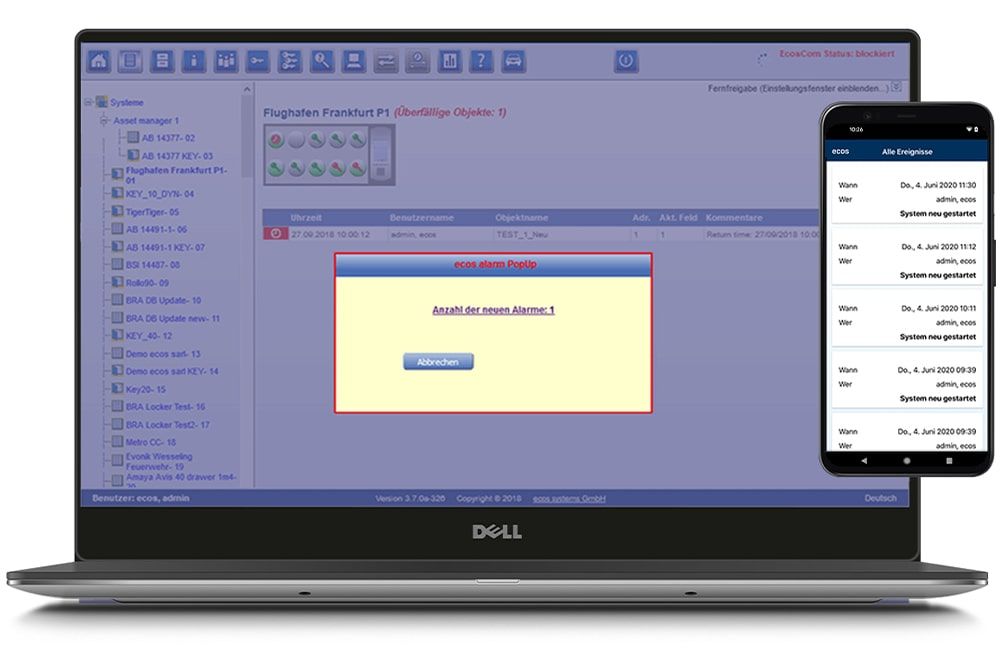

In der Software sehen Sie den Status Ihres ecos Systems in Echtzeit. 14 verschiedene Stati zeigen Ihnen stets, wie es um Ihre Schlüssel und Objekte steht. Wenn ein Mitarbeiter aus Versehen sein Zutrittsmedium vergessen hat oder ausnahmsweise eine spontane Berechtigung benötigt, können Aktionen am elektronischen Schlüsselschrank oder der Fachanlage per Fernfreigabe in Echtzeit ausgeführt werden. Natürlich werden auch Aktualisierungen an den Rechten sofort übertragen.

Intelligentes Rechtekonzept – für Benutzer- und Objektegruppen

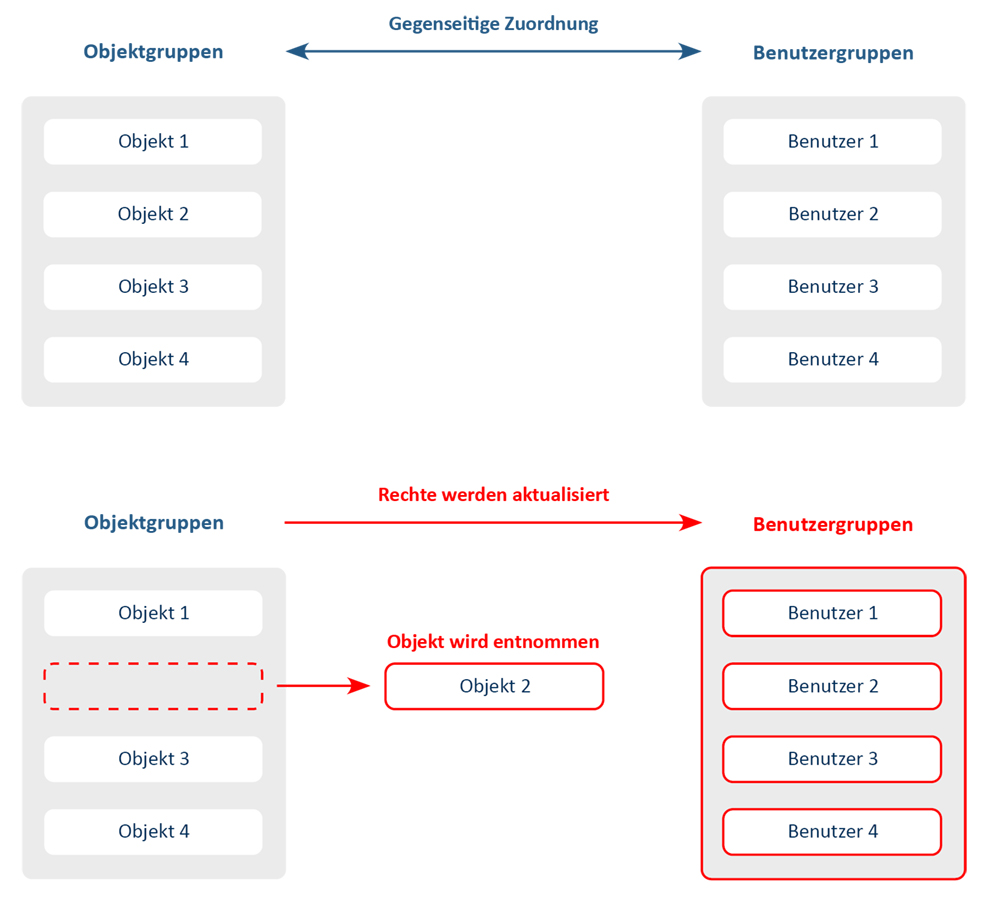

Zugriffsrechte müssen mit Sorgfalt vergeben werden. Allerdings kann das mit einzelnen Zugriffsrechten pro Benutzer oder Objekt schnell unübersichtlich werden. Das Potenzial, dass sicherheitskritische Fehler entstehen, ist zu hoch. Aus diesem Grund gibt es im ecos webman die Möglichkeit, Benutzergruppen und Objektgruppen zu definieren.

Bei Benutzern, dem Wer, gibt es meistens ähnliche logische Strukturen wie z.B. Hausmeister, LKW-Fahrer, Mitarbeiter aus Gebäude 2 oder auch Halbtags-Mitarbeiter. Diesen Gruppen werden dann alle entsprechenden Personen zugeordnet. Bei den Objekten, dem Was, wird diese logische Gruppierung genauso eingerichtet. Beispiele sind: Elektro-Poolfahrzeugschlüssel, Eingangstürenschlüssel, Langwaffen, Vertriebs-Smartphones. Diesen Gruppen werden dann die entsprechenden Schlüssel oder Objekte zugeordnet.

Im finalen Schritt werden den Benutzergruppen die entsprechenden Objektgruppen zugeteilt. Das hat zur Folge, dass das Anlegen und die Wartung von Rechten sehr einfach funktioniert. Wenn ein Objekt aus seiner Objektgruppe entnommen wird, aktualisieren sich die Rechte sofort für alle, manchmal tausende, Benutzer.

Natürlich kann parallel dazu ein Benutzer auch individuelle Objektrechte haben, z.B. sein Spind.

Der ecos webman wird direkt im Internetbrowser aufgerufen. Die Installation einer extra Software ist damit nicht notwendig. Verbesserungen und neue Funktionen, die ecos systems regelmäßig vornimmt, sind sofort ohne weitere Kosten verfügbar – das Durchführen von Updates auf Kundenseite ist also überflüssig. Der ecos webman ist mit jedem internetfähigen Gerät nutzbar, ähnlich wie beim Online-Banking.

Natürlich können Sie nach wie vor den ecos webman und alle Module wie ecos reserve und ecos alarm als lokale Installation auf Ihrem Server haben. Unsere Techniker begleiten Sie gerne bei der Installation.

In der Software sehen Sie den Status Ihres ecos Systems in Echtzeit. 14 verschiedene Stati zeigen Ihnen stets, wie es um Ihre Schlüssel und Objekte steht. Wenn ein Mitarbeiter aus Versehen sein Zutrittsmedium vergessen hat oder ausnahmsweise eine spontane Berechtigung benötigt, können Aktionen am elektronischen Schlüsselschrank oder der Fachanlage per Fernfreigabe in Echtzeit ausgeführt werden. Natürlich werden auch Aktualisierungen an den Rechten sofort übertragen.

Zugriffsrechte müssen mit Sorgfalt vergeben werden. Allerdings kann das mit einzelnen Zugriffsrechten pro Benutzer oder Objekt schnell unübersichtlich werden. Das Potenzial, dass sicherheitskritische Fehler entstehen, ist zu hoch. Aus diesem Grund gibt es im ecos webman die Möglichkeit, Benutzergruppen und Objektgruppen zu definieren.

Bei Benutzern, dem Wer, gibt es meistens ähnliche logische Strukturen wie z.B. Hausmeister, LKW-Fahrer, Mitarbeiter aus Gebäude 2 oder auch Halbtags-Mitarbeiter. Diesen Gruppen werden dann alle entsprechenden Personen zugeordnet. Bei den Objekten, dem Was, wird diese logische Gruppierung genauso eingerichtet. Beispiele sind: Elektro-Poolfahrzeugschlüssel, Eingangstürenschlüssel, Langwaffen, Vertriebs-Smartphones. Diesen Gruppen werden dann die entsprechenden Schlüssel oder Objekte zugeordnet.

Im finalen Schritt werden den Benutzergruppen die entsprechenden Objektgruppen zugeteilt. Das hat zur Folge, dass das Anlegen und die Wartung von Rechten sehr einfach funktioniert. Wenn ein Objekt aus seiner Objektgruppe entnommen wird, aktualisieren sich die Rechte sofort für alle, manchmal tausende, Benutzer.

Natürlich kann parallel dazu ein Benutzer auch individuelle Objektrechte haben, z.B. sein Spind.

Wenn mehrere Systeme an verschiedenen Standorten zu verwalten sind, können diese in einer Systemgruppe gebündelt werden. So können Schlüssel & Objekte über Standorte hinweg von einem Schrank bzw. einer Fachanlage in die nächste gebracht werden. Zu jeder Zeit ist der Aufbewahrungsort in der Software nachvollziehbar.

Um die Rechtevergabe noch weiter an Ihr Unternehmen anzupassen, können bei Benutzern, Objekten und den jeweiligen Gruppen Zugangszeiten festgelegt werden. Hier kann dann ganz genau eingestellt werden, wann der bestimmte Nutzer Zugang zu Räumen/Gebäuden, Schlüsselschränken oder Fachanlagen hat. Darüber hinaus kann eingestellt werden, an welchen Tagen und zu welchen Zeiten bestimmte Objekte von Benutzern entnommen werden können.

Diese summieren sich dann zusammen.

Ein Dutzend der gängigsten Berichte können aus dem ecos webman ad-hoc heruntergeladen oder Ihnen periodisch zugesendet werden.

Es gibt 6 vordefinierte Rollen mit variierendem Berechtigungsgrad im ecos webman und in der ecos App. Diese reichen vom einfachen Reportleser bis hin zum Superadmin. Die Rollen besitzen eine granulare Bestimmung der Rechte, die nicht nur den Zugang zu bestimmten Funktionen ermöglicht, sondern auch die Bestimmung des Grades, wie ausführlich die Funktion genutzt werden kann. Sie können ganz einfach selbst definierte Rollen anlegen und in der Software an- und abhaken, welche Rechte wie vergeben werden sollen.

Die ecos app – der mobile Helfer

Zeiten ändern sich, heutzutage sind Apps in aller Munde und werden täglich in der ein oder anderen Form genutzt. Warum dann nicht auch für die Verwaltung der Schlüssel, Objekte und Zugänge in Ihrem Unternehmen? Aus diesem Grund kann die ecos App fast alles, was der ecos webman kann. Hier eine Auswahl der wichtigsten Funktionen:

Schlüssel & Fach Übersicht

Push Benachrichtigung

Push Benachrichtigung

Reservierung

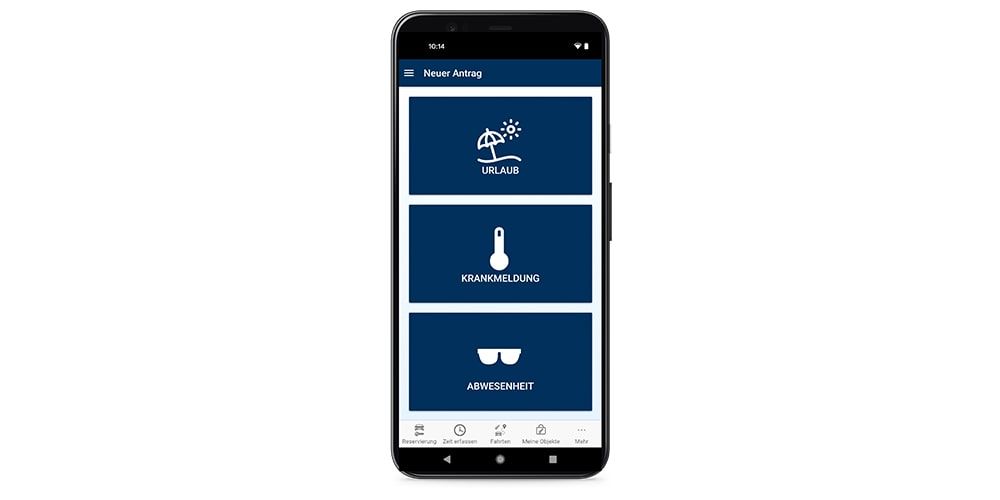

Anträge

Anträge

So werden unsere Systeme genutzt!

Die meisten unserer Kunden nutzen unsere 7“ Steuereinheit, um mit Schlüsselschrank, Fachanlage oder Terminal zu interagieren. Alle Funktionen des ecos webman können ebenso im Stand-Alone Modus am System gemacht werden. Dementsprechend gibt es viele Bildschirmanzeigen, die genutzt werden können.

Damit Sie ein besseres Verständnis erhalten, was Sie und ihre Organisation am Ende nutzen werden, zeigen wir Ihnen hier die meistgenutzten Oberflächen.

Unsere Module

ecos alarm

Die enthaltenen Funktionalitäten helfen vor allem in einem Umfeld mit hohen Sicherheitsstandards. Mit 21 vordefinierten Alarmtypen und einstellbaren Übermittlungsroutinen sind Ihre Systeme ganzheitlich geschützt. Dieses Modul ist kostenfrei in der ecos care enthalten.

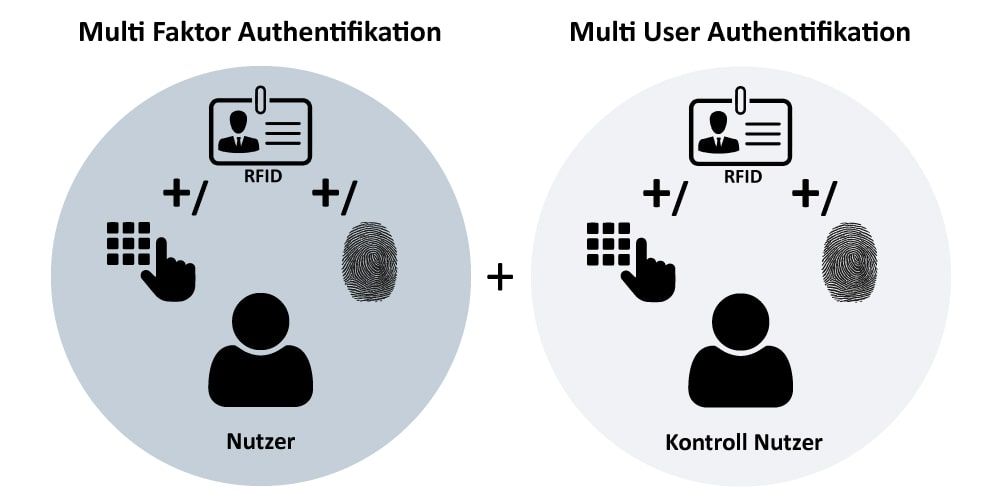

Multi Authentifizierung

Für besonders große Unternehmen und sicherheitskritische Anwendungen bietet unser „Alarm“ Modul die Multi Authentifizierung. Diese ermöglicht, individuelle Identifizierungsroutinen und Abläufe zu erstellen. Neben der Kombination von einer oder mehreren PIN-Codes, RFID-Karten und biometrischen Merkmalen kann die Identität des Nutzers auch durch eine oder mehrere weitere Personen bestätigt werden. Zusätzliche Sicherheit kann durch ein TAN-Verfahren ermöglicht werden. Standardmäßig können Sie das Ablaufdatum des Zugangs sowie stündliche Zugangszeiten festlegen.

Sofortige Benachrichtigung

Neben den physikalischen Alarmen gibt es noch eine Vielzahl an digitalen Alarmmöglichkeiten. Da es meistens schnell gehen soll, können diese, so wie unsere Software, auf allen möglichen Geräten angezeigt werden. Neben den Benachrichtigungen über die Web-Software wird eine Push-Benachrichtigung über die ecos App gesendet. Zusätzlich kann auch eine E-Mail versendet werden.

Potenzialfreie Kontakte

Über den ecos Webman lassen sich die 4 potenzialfreien Kontakte konfigurieren. Hier können für die zeitkritischsten sowie wichtigsten Auslöser direkt Aktionen ausgelöst werden, welche nicht nur in der Software angezeigt werden. Die potenzialfreien Kontakte können beispielsweise direkt die Tür des Raums verschließen oder an die interne Leitstelle weiterleiten, aber auch die Polizeibehörden alarmieren. Über 20 Alarmauslöser komplettieren das Spektrum an möglichen Reaktionen auf Sicherheitsrisiken. Die wichtigsten sind wenn der Schlüsselschrank abgehängt wurde, ein Objekt im Fach ohne offene Tür entfernt wird oder die Rückgabezeit überschritten wird.

Alarmkonfiguration

Mit dieser Funktion können Sie die Routinen sowie verantwortlichen Personen oder Gruppen einstellen. Pro Alarm kann entschieden werden an wen dieser gehen soll, wie er versendet werden soll und wer den Alarm entschärfen und kontrollieren kann.

Alarm Übersicht

Eine chronologische Liste aller Alarme, die jemals ausgelöst wurden. Das ermöglicht einzusehen, an wen der Alarm weitergeleitet wurde und ob dieser Alarm geklärt wurde. Falls eine verantwortliche Person verfügbar ist, können dazu Aktionen getätigt und Rechte geändert werden.

ecos reserve

Dieses Software Modul ermöglicht es, Reservierungen für Schlüssel und Objekte vorzunehmen. Jeder Benutzer kann für sich selbst Reservierungen machen oder bei entsprechender Berechtigung auch für andere interne Mitarbeiter. Zusätzlich können Gästereservierungen für externe Dritte (z.B. Dienstleister oder Besucher) gemacht werden. Zur maximalen Benutzungsfreundlichkeit können alle Funktionen über die ecos App genutzt und Reservierungen auch über Outlook gebucht werden.

Die Reservierungsfunktionen sind in dem Modul ecos fleet noch einmal auf Fahrzeuge angepasst. Unter anderem enthält die ecos fleet mehr Schadensmeldungen oder Wartungsreservierungen.

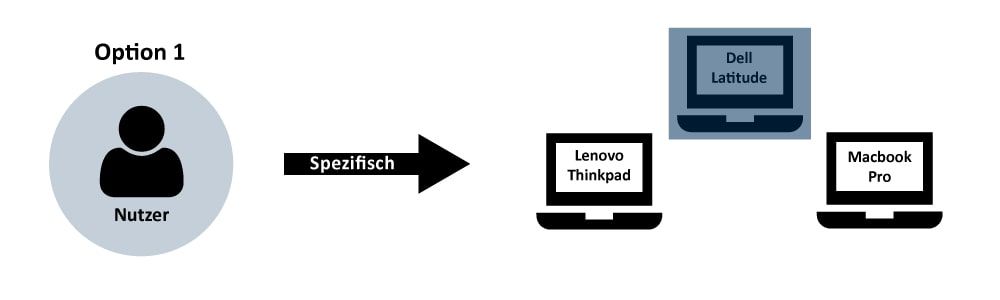

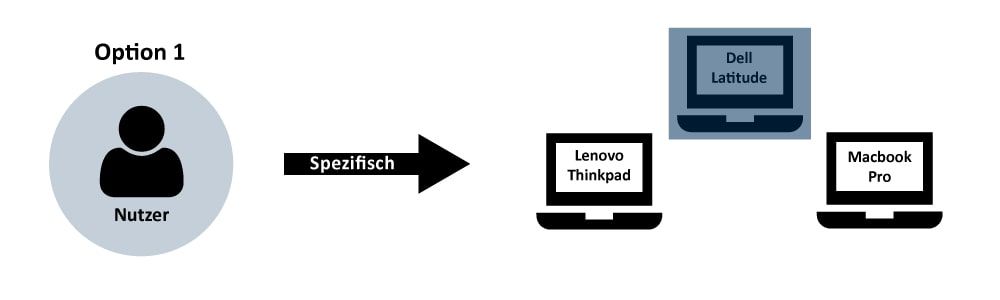

Spezifische Reservierung

Bei kleinen Mengen an zu verwaltenden Schlüsseln oder Objekten ist es meistens einfacher, das dezidiert benötigte zu reservieren. Gleichzeitige Nutzungswünsche werden damit schon Tage im Voraus klar und können geklärt werden. Kein hektisches Herumorganisieren im Moment in dem es gebraucht wird.

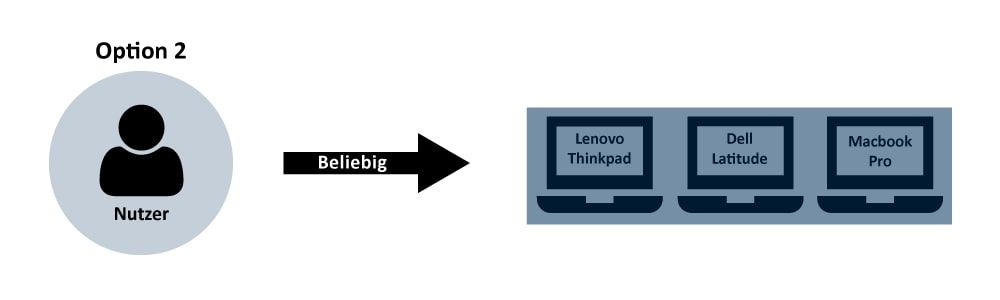

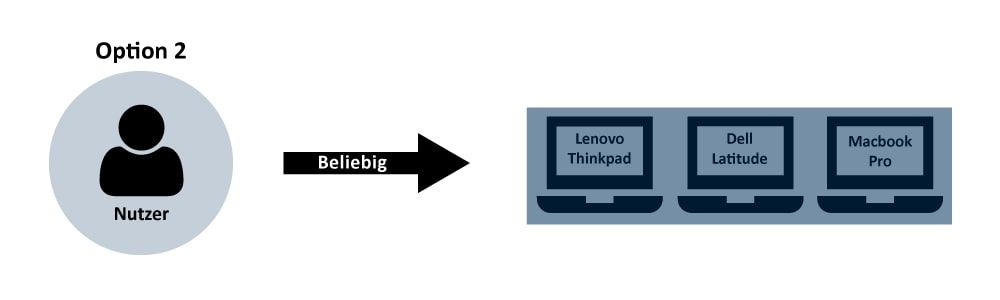

Gruppen Reservierung

Bei einer größeren Anzahl von Räumen, Laptops oder Fahrzeugen wird es immer schwieriger diese mit 1:1 Reservierungen zu organisieren. Manuelle Klärungen sind kaum möglich. Dementsprechend werden logische Kategorien wie gleich große Räume oder gleiche Fahrzeugklassen einer Objektgruppe zugeordnet. Das ermöglicht eine Gruppenreservierung, in der ein beliebiges Objekt mit den richtigen Charakteristiken reserviert wird. Der Nutzer muss sich keines auswählen.

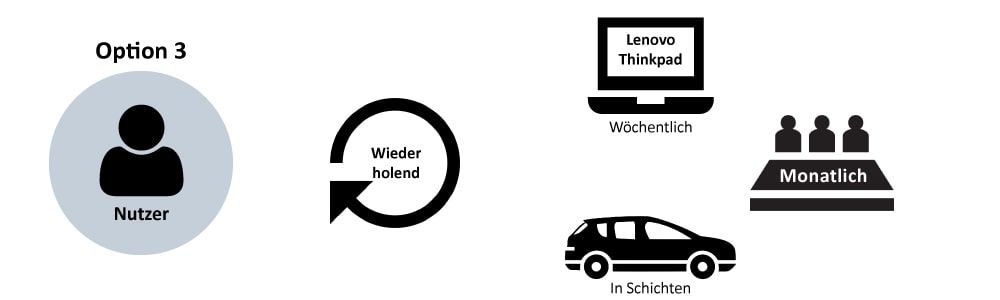

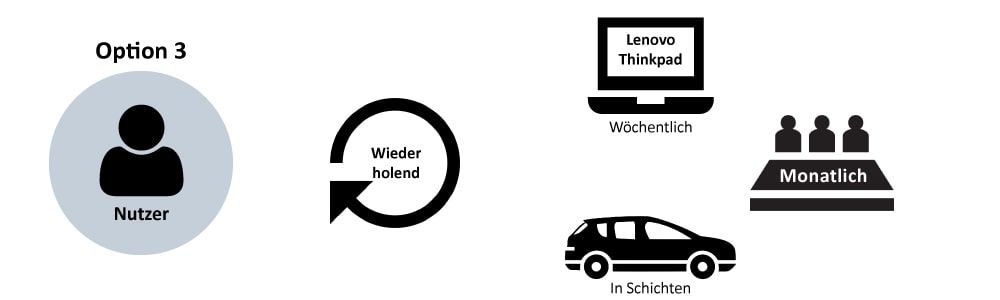

Wiederholende Reservierung

Bei ambulanten Pflegediensten, Überwachungsrouten oder Jour-Fixe Meetings können Objekte auf eine wiederholende Art und Weise reserviert werden. Hiermit muss nicht jede Woche an die selbe Reservierung gedacht werden.

Personalisierbare Felder

Der ecos webman und Software Module bieten durchgängig frei definierbare Felder an. Diese können Sie auf Ihr Unternehmen anpassen.

Dieses Software Modul ermöglicht es, Reservierungen für Schlüssel und Objekte vorzunehmen. Jeder Benutzer kann für sich selbst Reservierungen machen oder bei entsprechender Berechtigung auch für andere interne Mitarbeiter. Zusätzlich können Gästereservierungen für externe Dritte (z.B. Dienstleister oder Besucher) gemacht werden. Zur maximalen Benutzungsfreundlichkeit können alle Funktionen über die ecos App genutzt und Reservierungen auch über Outlook gebucht werden.

Die Reservierungsfunktionen sind in dem Modul ecos fleet noch einmal auf Fahrzeuge angepasst. Unter anderem enthält die ecos fleet mehr Schadensmeldungen oder Wartungsreservierungen.

Bei kleinen Mengen an zu verwaltenden Schlüsseln oder Objekten ist es meistens einfacher, das dezidiert benötigte zu reservieren. Gleichzeitige Nutzungswünsche werden damit schon Tage im Voraus klar und können geklärt werden. Kein hektisches Herumorganisieren im Moment in dem es gebraucht wird.

Bei einer größeren Anzahl von Räumen, Laptops oder Fahrzeugen wird es immer schwieriger diese mit 1:1 Reservierungen zu organisieren. Manuelle Klärungen sind kaum möglich. Dementsprechend werden logische Kategorien wie gleich große Räume oder gleiche Fahrzeugklassen einer Objektgruppe zugeordnet. Das ermöglicht eine Gruppenreservierung, in der ein beliebiges Objekt mit den richtigen Charakteristiken reserviert wird. Der Nutzer muss sich keines auswählen.

Bei ambulanten Pflegediensten, Überwachungsrouten oder Jour-Fixe Meetings können Objekte auf eine wiederholende Art und Weise reserviert werden. Hiermit muss nicht jede Woche an die selbe Reservierung gedacht werden.

Der ecos webman und Software Module bieten durchgängig frei definierbare Felder an. Diese können Sie auf Ihr Unternehmen anpassen.

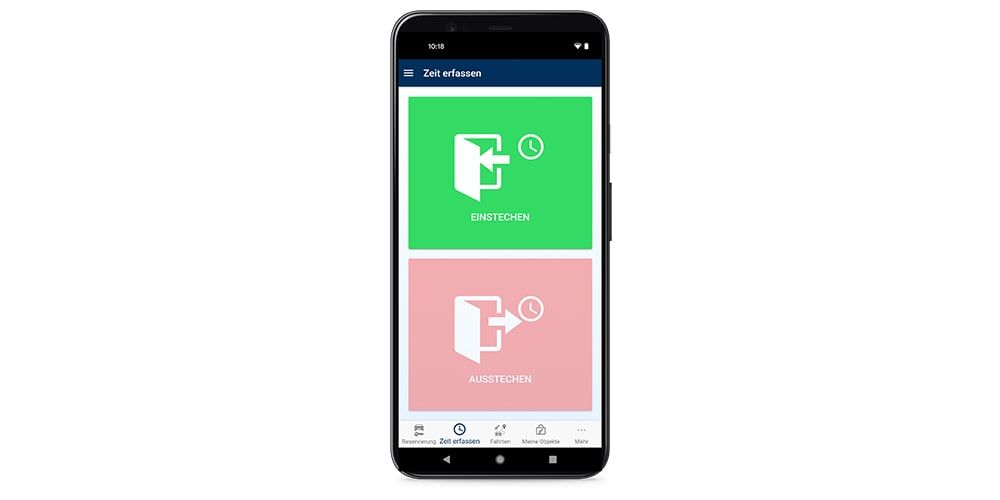

ecos time

Die ecos time ermöglicht es Ihren Mitarbeitern, sich zuverlässig zu Arbeitsbeginn – und Ende direkt am System an- und abzumelden. Die einzelnen Logzeiten sind detailliert in unserer Übersicht aufgeführt.

-

Zumeist über das Terminal melden sich Nutzer zu ihrer Arbeit an und wieder ab. Das Identifizieren geschieht über die bekannten Verfahren (PIN Code, RFID-Karte oder per Biometrie). Die anschließenden Aktionen können mit einem Klick gemacht werden. Zusätzlich ist es mit dem Terminal möglich, über potenzialfreie Kontakte die erste Eingangstür zu steuern.

-

Die Verwaltung von Kranktagen und Urlaubsanträgen, sowie die Analyse der Stechzeiten in einem Stundenkonto pro Mitarbeiter sind in diesem Modul verfügbar. Ihr Unternehmen kann damit Anfragen und Bestätigungen digitalisieren und mit einem physikalischen Zugangsterminal absichern.

-

Neben den Feiertagen und unternehmensweiten Urlaubstagen können in den Einstellungen vor allem mehrere Arbeitspläne erstellt und für verschiedene Nutzergruppen (Abteilungen) angewendet werden. Individuelle Arbeitszeiten und Kulanzzeiteinstellungen sind ebenfalls einstellbar.

-

Zur kostensparenden und einfachen Umsetzung einer Zeitverwaltung ist eine einheitliche Software unumgänglich. Aus diesem Grund enthält das time Modul eine Benutzer App, die es, sobald von Zuhause aus oder von unterwegs gearbeitet wird, Ihren Mitarbeitern ermöglicht, sich ebenfalls an- und abzumelden.

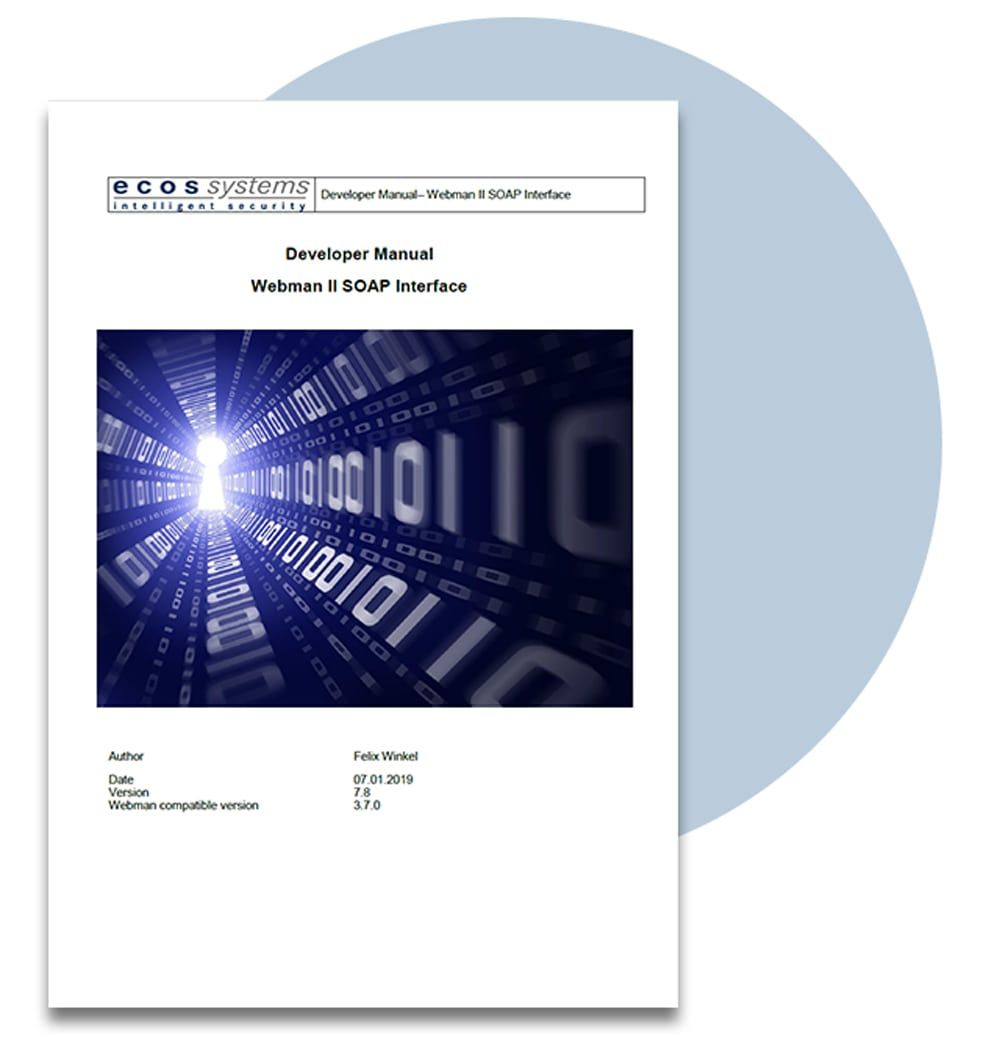

Einfacher Datenaustauch mit Hilfe der ecos API

Mittlerweile gibt es zahlreiche digitale Anwendungen für die effiziente Verwaltung verschiedener Abteilungen in ihrem Unternehmen (z.B. Zutrittssteuerung oder Leitstand). Eine Bündelung verschiedener Lösungen in einer Plattform ist essentiell, um einen Überfluss an Apps und Anwendungen zu vermeiden. Einzelne “Insellösungen” erfordern einen signifikanten Mehraufwand bei der Datenpflege und darüber hinaus kann dies zu Fehlern führen.

Über die ecos API können zahlreiche Funktionen in andere Systeme und Apps integriert werden. Die ecos API basiert auf dem SOAP/REST Protokoll. Jeder Software-Entwickler kann mit einfachen HTTPS-Zugriffen über das Internet die Funktionen in seine eigene Software übernehmen. Wir beraten Entwickler gern und bieten Unterstützung an, sollten für den speziellen Anwendungsfall Anpassungen nötig sein.

Alternativ zu einer bidirektionalen vollautomatisierten Steuerung bieten wir auch einen Datenimport über Zwischendateien wie CSV oder Datenaustausch über Verzeichnisdienste wie LDAP an.

Sicherer geht´s nicht. Offiziell getestet und auditiert.

Informationen End-zu-End verschlüsselt

Wir wenden die modernsten Sicherungsmaßnahmen an. Alle Daten der ecos app oder des ecos webman werden sicher mit Hilfe von TLS v1.2 transferiert. Data at Rest wird mittels AES256 verschlüsselt. Die interne Kommunikation in den Systemen, zwischen dem Hauptprozessor und den Mikroprozessoren auf dem CAN-Bus, ist über eine elliptische asymmetrische Verschlüsselung ECC mit 233 Bit abgesichert.

Getestete Stabilität

Unserer Software hat Penetrationstests von unabhängigen Testinstituten bestanden. Aus diesem Grund nutzen zwei große europäische Militärorganisation unsere webbasierte Software.

IT-Infrastruktur nach höchsten Standards

Unsere gesamte IT-Infrastruktur ist zertifiziert aufgebaut, bis hin zum TIER IV Rechenzentrum. Wir halten alle EU-Richtlinien und Gesetze ein und adaptieren uns stetig an neue Vorgaben & Gesetze verschiedener Länder, um die höchstmögliche Sicherheit anzubieten.

Stand-alone – Verwaltung nur am System

Im Falle eines sehr hohen Sicherheitsbedürfnisses können unsere Produkte komplett lokal funktionieren und konfiguriert werden. So ist sichergestellt, dass keine externe Kommunikation möglich ist. Mit eigener Datenbank und einer internen SD-Karte für die Backups ist die Datenintegrität auch bei einem Ausfall des Prozessors gesichert.

Auditiert von externen Prüfern

Um den höchsten Standards gerecht zu werden, lassen wir uns vier mal jährlich von externen Prüfungsstellen auditieren. Diese stellen sicher, dass unsere Vorgaben eingehalten werden, und unser Sicherheitsversprechen Ihnen gegenüber eingehalten und kontinuierlich verbessert wird.

Datenschutz integriert

Mit einem Datenschutz – Experten im Haus stellen wir sicher, dass ihre Kundendaten zu jeder Zeit DSGVO-Konform gehandhabt werden. Mit eingebauten Softwarefunktionen unterstützen wir Sie dabei automatisch, ebenfalls datenschutzkonform zu arbeiten.