ecos WebMan – logiciel de gestion des accès

Application web sans installation de logiciel lourd

ecos WebMan est directement accessible depuis un navigateur Internet. L’installation d’un logiciel lourd supplémentaire n’est donc pas nécessaire. Les améliorations et les nouvelles fonctions sont immédiatement disponibles sans frais supplémentaires – il n’y a donc pas besoin de mises à jour du côté du poste client. ecos WebMan peut être utilisé avec n’importe quel navigateur Internet.

Installation locale toujours possible – On Premise

Bien entendu, vous pouvez toujours avoir ecos WebMan ainsi que tous les modules logiciels tels que ecos reserve ou ecos alarm en tant qu’installation locale sur votre propre serveur ou PC. Nos techniciens se chargeront de vous accompagner sur l’installation.

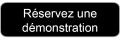

Statut & actions en temps réel

A partir du logiciel, vous pouvez voir l’état de vos systèmes en temps réel. Plus de 15 statuts différents vous montrent ce qu’il se passe avec vos clés et vos objets. Si un collaborateur a accidentellement oublie son badge d’accès ou a exceptionnellement besoin d’une autorisation en urgence, des actions sur l’armoire à clés ou le système à casiers électroniques peuvent être effectuées à distance en temps réel. Bien entendu, les mises à jour des droits d’accès et les événements survenus sur les systèmes sont également transmises temps réel.

Concept de droits intelligent – par les groupes d’utilisateurs et d’objets

Les droits d’accès sont attribués individuellement par utilisateur. Cependant, cela peut rapidement devenir déroutant et rébarbatif. Le potentiel d’erreurs humaines pour la sécurité est trop élevé.

Pour cette raison, il est possible de définir des groupes d’utilisateurs et des groupes d’objets. Avec les utilisateurs, il existe généralement des services ou départements logiques similaires tels que les gardiens, les chauffeurs routiers, les employés du « bâtiment 2 » ou les employés à temps partiel.

Toutes les personnes concernées sont ensuite affectées à ces groupes. Ce regroupement logique est mis en place de la même manière pour les objets. Exemples : clés de véhicules électriques, clés de portes d’entrée, armes, smartphones. Les clés ou objets correspondants sont alors affectés à ces groupes.

Dans la dernière étape, les groupes d’objets appropriés sont affectés aux groupes d’utilisateurs. En conséquence, la création et le maintien des droits sont très faciles. Lorsqu’un objet est retiré de son groupe d’objets, les droits sont immédiatement mis à jour pour tous, parfois des milliers d’utilisateurs.

Bien entendu, un utilisateur peut également disposer de droits d’objet individuels.

Si plusieurs systèmes doivent être gérés à des emplacements différents, ils peuvent être regroupés dans un groupe de systèmes. De cette façon, les clés et les objets peuvent être déplacés d’une armoire ou d’un système de casiers à l’autre. L’emplacement de la clef ou de l’objet peut être tracé à tout moment dans le logiciel.

Afin d’adapter encore plus l’attribution des droits à votre entreprise, des temps d’accès peuvent être définis pour les utilisateurs, les objets et les groupes respectifs. Ici, vous pouvez définir exactement quand l’utilisateur spécifique a accès aux salles. bâtiments, armoires à clés ou systèmes spécialisés. De plus, il est possible de définir quels jours et à quelles heures certains objets peuvent être libérés par les utilisateurs. Ceux-ci s’additionnent ensuite.

Plus de 50 événements différents sont enregistrés dans notre logiciel. Ceux-ci sont affichés dans l’ordre chronologique et avec diverses fonctions de filtrage.

Une douzaine des rapports les plus populaires peuvent être téléchargés à partir du WebMan.

Il existe 6 rôles prédéfinis avec différents degrés d’autorisation dans le WebMan. Ceux-ci vont des simples lecteurs de rapports aux super administrateurs. Les rôles ont une définition granulaire des droits, qui permet non seulement d’accéder à certaines fonctions, mais aussi le degré auquel la fonction peut être utilisée en détail. Vous pouvez facilement créer vos propres rôles et cocher et décocher dans le logiciel quels droits doivent être attribués et comment.

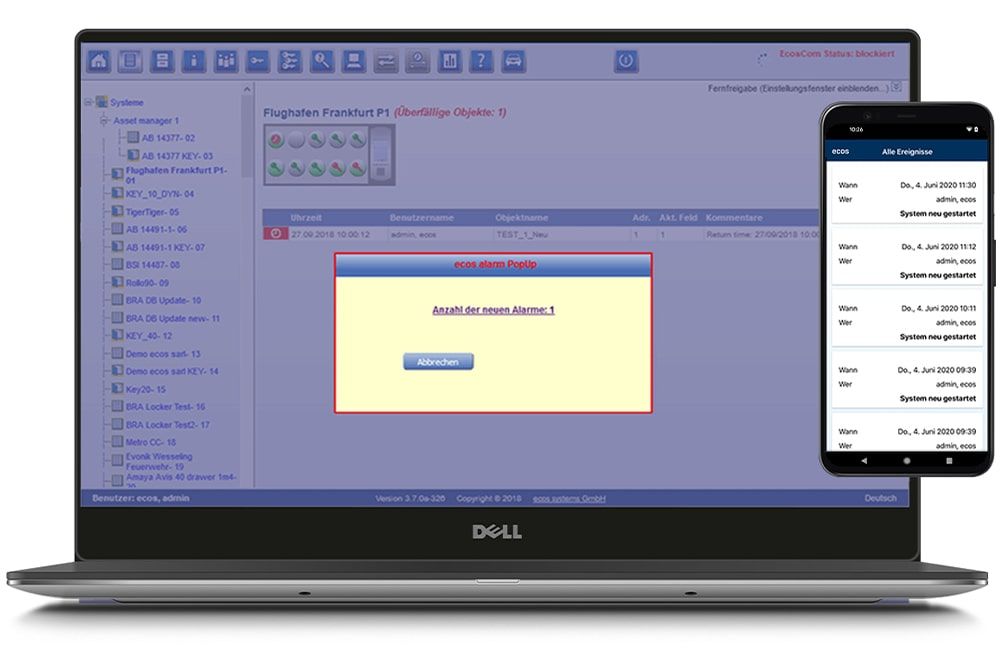

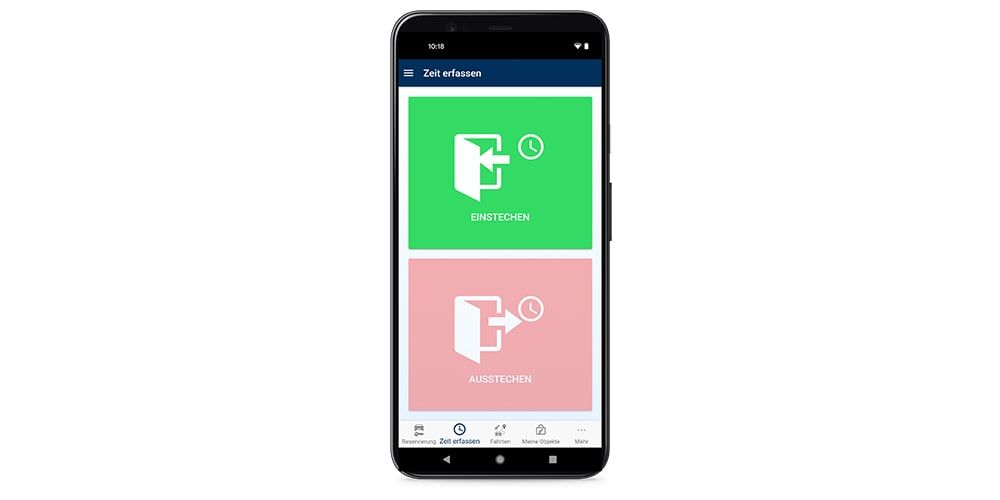

L’application smartphone ecos – l’assistant Android et Apple

Les temps changent, de nos jours tout le monde parle d’applications mobiles. Alors pourquoi ne pas gérer aussi les clés, objets et accès depuis votre smartphone? Pour cette raison, l’application smartphone ecos peut faire presque tout ce que le logiciel WebMan peut faire. Voici une sélection des fonctions les plus importantes:

C’est ainsi que nos systèmes sont utilisés

La plupart de nos clients utilisent notre unité de contrôle 7″ pour interagir avec une armoire à clés, un système de casier ou un terminal. Toutes les fonctions du logiciel WebMan peuvent également être exécutées sur le système en mode autonome non connecté.

Par conséquent, de nombreux affichages à l’écran peuvent être utilisés. Afin que vous compreniez mieux ce que vous et votre organisation utiliserez au final, nous vous montrons ici les interfaces les plus fréquemment utilisées.

Nos modules logiciels

ecos alarm – gestion des alarmes au fil de l’eau

La gestion des alarmes est particulièrement utile dans un environnement aux normes de sécurité élevées. Avec 30 types d’alarme prédéfinis et des routines de transmission réglables, vos systèmes sont entièrement protégés.

Authentification multiple

Pour les entreprises particulièrement grandes et les applications critiques pour la sécurité, ecos WebMan propose une multi-authentification. Cela permet de créer des routines et des processus d’identification individuels. En plus de la combinaison d’un ou plusieurs codes PIN, badges RFID et caractéristiques biométriques, l’identité de l’utilisateur peut également être confirmée par une ou plusieurs autres personnes.

Une sécurité supplémentaire peut être rendue possible par une procédure TAN. Par défaut, vous pouvez définir la date d’expiration de l’accès et les heures d’accès horaires.

Notification immédiate

En plus des alarmes physiques, il existe également un grand nombre d’options d’alarmes numériques. En plus des notifications via le logiciel Web, une notification push est envoyée via l’application ecos. Un e-mail peut également être envoyé.

Contacts secs

Les 4 contacts secs peuvent être configurés via ecos WebMan. Des actions peuvent être déclenchées par l’apparition d’événements particuliers. Les contacts secs peuvent, par exemple, verrouiller directement la porte d’une pièces ou la transmettre au centre de contrôle interne, mais ils peuvent également alerter les autorités de police. Plus de 20 déclencheurs d’alarme complètent le spectre des réactions possibles aux risques de sécurité. Les plus importants sont lorsque l’armoire à clés a été forcée, un objet dans un compartiment est retiré sans autorisation ou le délai de retour a été dépassé.

Paramétrage des alarmes

Avec cette fonction, vous pouvez définir les routines ainsi que les personnes ou les groupes responsables. Pour chaque alarme, une décision peut être prise à qui elle doit être envoyée, comment elle doit être envoyée et qui peut désamorcer et contrôler l’alarme.

Aperçu des alarmes

Une liste chronologique de toutes les alarmes qui ont déjà été déclenchées. Cela permet de voir à qui l’alarme a été transmise et si cette alarme a été effacée. Si une personne responsable est disponible, des actions peuvent être entreprises et les droits peuvent être modifiés.

ecos reserve – logiciel de réservation et gestion de véhicules

Ce module logiciel permet d’effectuer des réservations de clés ou d’objets mais aussi pour la gestion de flotte automobile. Chaque utilisateur peut effectuer des réservations pour lui-même ou, avec l’autorisation appropriée, pour d’autres utilisateurs. En outre, des réservations d’invités peuvent être effectuées pour des tiers externes (par exemple, des prestataires de services ou des visiteurs). Pour une convivialité maximale, toutes les fonctions peuvent être utilisées via l’application ecos et les réservations peuvent également être réservées via Outlook. Les fonctions de réservation sont adaptées aux véhicules du module ecos fleet.

Réservation spécifique

Dans le cas de petites quantités de clés ou d’objets à gérer, il est généralement plus facile de réserver ce qui est spécifiquement nécessaire.

Réservation par groupe – flotte automobile

Avec un grand nombre de salles, d’ordinateurs portables ou de gestion de véhicules, il devient de plus en plus difficile de les organiser avec des réservations individuelles. En conséquence, des catégories logiques telles que des pièces de même taille ou les mêmes catégories de véhicules sont affectées à un groupe d’objets. Cela permet une réservation de groupe dans laquelle tout objet avec les bonnes caractéristiques est réservé. La réservation par groupe est très utile pour la gestion de flotte automobile. L’utilisateur n’a pas à choisir.

Répétition de la réservation

Pour les services de soins ambulatoires, les itinéraires de surveillance ou les réunions jour-fixe, les objets peuvent être réservés de manière récurrente. Cela signifie qu’il n’est pas nécessaire d’effectuer la même réservation chaque semaine.

Champs personnalisables

ecos WebMan et les modules logiciels offrent des champs librement définissables. Vous pouvez les adapter à votre entreprise.

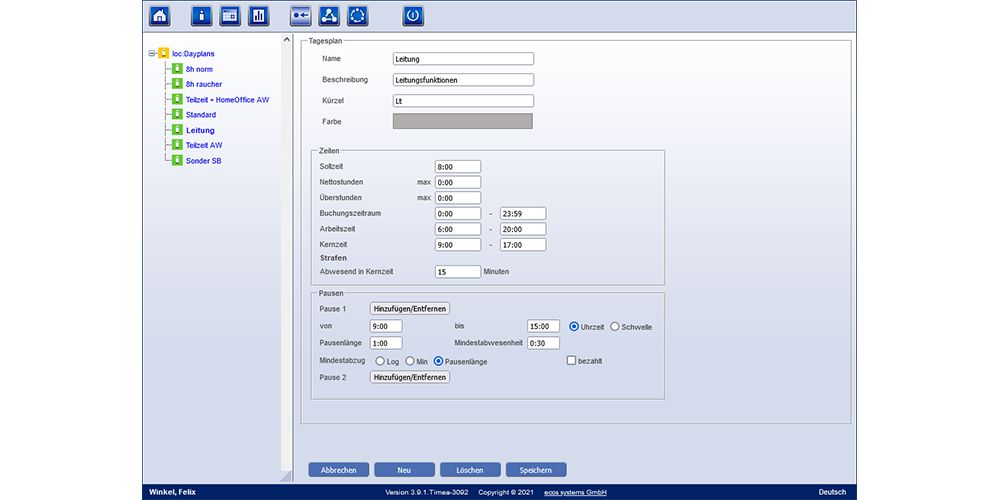

ecos time – gestion du temps

-

Principalement via le terminal, les utilisateurs se connectent et se déconnectent de leur lieu de travail. L’identification s’effectue via les procédures connues (code PIN, badge RFID ou biométrie). Les actions suivantes peuvent être effectuées en un clic. De plus, il est possible avec le terminal de contrôler la première porte d’entrée via des contacts secs.

-

L’administration des congés de maladie et des demandes de congés ainsi que l’analyse des temps par salarié sont disponibles dans ce module. Votre entreprise peut numériser les demandes et les confirmations et les sécuriser avec un terminal d’accès physique.

-

En plus des jours fériés et des vacances, plusieurs plans de travail peuvent être créés dans les paramètres et utilisés pour différents groupes d’utilisateurs (services). Les heures de travail individuelles et les paramètres de temps peuvent également être définis.

-

Un logiciel uniforme est essentiel pour une mise en œuvre simple et économique de la gestion du temps. Pour cette raison, le module de temps contient une application utilisateur qui permet à vos employés de se connecter et de se déconnecter dès qu’ils travaillent à domicile ou en déplacement.

Échange de données simple à l’aide de l’API ecos

Services de votre entreprise (par exemple, contrôle d’accès ou salle de contrôle). Regrouper différentes solutions sur une seule plate-forme est essentiel pour éviter un débordement d’applications et d’applications. Les « solutions insulaires » individuelles nécessitent un effort supplémentaire important dans la maintenance des données et, de plus, cela peut entraîner des erreurs.

De nombreuses fonctions peuvent être intégrées dans d’autres systèmes et applications via l’API ecos. L’API ecos est basée sur le protocole SOAP/REST. Chaque développeur de logiciels peut prendre en charge les fonctions de son propre logiciel avec un simple accès HTTPS via Internet.

Nous serons heureux de conseiller les développeurs et d’offrir une assistance si des ajustements sont nécessaires pour l’application spéciale.

Comme alternative au contrôle entièrement automatisé, nous proposons également l’importation de données via des fichiers tels que CSV.

Officiellement testé et audité.

Informations cryptées de bout en bout

Nous utilisons les mesures de sécurité les plus avancées. Toutes les données de l’application ecos ou WebMan sont transférées en toute sécurité à l’aide de TLS v1.2. Les données sont cryptées à l’aide d’AES256. La communication interne dans les systèmes, entre le processeur principal et les microprocesseurs sur le bus CAN, est sécurisée par un cryptage asymétrique elliptique ECC à 233 bits.

Stabilité testée

Notre logiciel a passé des tests d’intrusion par des instituts de test indépendants. Pour cette raison, deux grandes organisations militaires européennes utilisent notre logiciel Web.

Infrastructure informatique selon les normes les plus élevées

L’ensemble de notre infrastructure informatique est certifiée, jusqu’au datacenter TIER IV. Nous adhérons à toutes les directives et lois de l’UE et nous nous adaptons constamment aux nouvelles exigences et lois dans divers pays afin d’offrir le plus haut niveau de sécurité possible.

Autonome – administration uniquement sur l’écran tactile du système

En cas d’exigence de sécurité très élevée, nos produits peuvent fonctionner et être entièrement configurés localement. Cela garantit qu’aucune communication externe n’est possible. Avec sa propre base de données et une carte SD interne pour les sauvegardes, l’intégrité des données est assurée même en cas de panne du processeur.

Audité par des auditeurs externes

Afin de répondre aux normes les plus élevées, nous sommes audités quatre fois par an par des auditeurs externes. Ceux-ci garantissent que nos spécifications sont respectées et que notre promesse de sécurité envers vous est tenue et continuellement améliorée.

Protection des données intégrée

Avec un expert en protection des données en interne, nous veillons à ce que les données de vos clients soient traitées conformément au RGPD à tout moment. Avec des fonctions logicielles intégrées, nous vous aidons automatiquement à travailler dans le respect des réglementations en matière de protection des données.